Aujourd’hui, je vais vous parler d’un logiciel de sécurité que vous connaissez déjà, lecteur fidèle, puisqu’il vous a été présenté à l’origine par Sébastien Pennec tout d’abord dans sa version 1 puis dans sa version 2.

Il s’agit de Little Snitch.

Un Bon Éditeur ?

Si je vous en reparle aujourd’hui, c’est qu’il vient de passer en version 3 après 5 ans de bons et loyaux services en version 2 ! Et oui, Objective Development, la société qui commerciale Little Snitch fait partie de ces éditeurs sérieux qui ne prennent pas leurs clients pour des portefeuilles sur pattes.

Et moi, les Bons Éditeurs, je les remercie en utilisant leurs logiciels et en n’hésitant pas à payer une nouvelle version !

Rendez-vous compte :

- Little Snitch V2 est mis à jour régulièrement depuis 2007 (support de 10.6 en 2009, support de 10.7 en 2011) et fonctionne très bien avec OS X 10.8 (donc aucune obligation de passer à la v3).

- L’éditeur propose toujours le téléchargement des anciennes versions qu’il supporte si vous n’avez pas le besoin des nouvelles versions

- L’éditeur a une politique tarifaire avantageuse puisque les acheteurs de Little Snitch depuis Mai 2012 bénéficient gratuitement de la version 3 sortie fin septembre 2012 (soit 5 mois).

- Enfin, l’éditeur propose ses produits en version de démonstration

Alors, me direz-vous, qu’est-ce qu’un Bon Éditeur et un Mauvais Éditeur ?

Eh bien, c’est simple, pour moi :

- Un bon éditeur va supporter ses produits pendant plusieurs années (3 ans est un minimum) et évitera de forcer le passage à une nouvelle version payante pour des raisons techniques mais privilégiera la mise en avant des nouvelles fonctionnalités ;

- À contrario, un mauvais éditeur va abandonner ses anciens produits très rapidement et sortira sur un rythme effréné des nouvelles versions payantes et quasi-obligatoires.

C’est ainsi que l’on trouve dans la catégorie des bons éditeurs des gens comme AgileBits avec leur produit phare 1Password testé ici-même mais aussi, paradoxalement des éditeurs comme Microsoft.

En effet, même si Microsoft enferme l’utilisateur dans son écosystème et cherche à monétiser au mieux ses clients, il faut leur reconnaitre un support très long terme de leurs logiciels (minimum 5 ans pour chaque version d’Office que ce soit Mac ou PC) et de leurs OS (plus de 10 ans pour Windows XP), une politique très active en mises à jours et une très forte réactivité aux problèmes de sécurité.

À l’inverse, les mauvais élèves sont légions avec des éditeurs comme Adobe (ses mises à jour payantes régulières au prix fort, des différences tarifaires selon les pays, son refus de supporter ses produits plus de 2 ans sauf si les utilisateurs se rebellent ...) mais aussi Apple qui nous a habitué à l’abandon de ses produits, à l’absence de mises à jour et à une frénésie de nouvelles versions payantes qui semble atteindre son paroxysme avec une volonté affichée d’une sortie annuelle d’OS X en version majeure.

Vous l’avez compris les bons éditeurs, je les remercie avec mon portefeuille mais aussi en leur faisant de la publicité gratuite sur Cuk.ch pour vous dire : “N’hésitez pas! Si ce type de logiciel vous intéresse alors foncez !”.

Mais d’ailleurs, je parle, je parle, mais que fait donc ce logiciel ?

Si vous avez cliqué sur les liens des articles de Sébastien Pennec en préambule, vous le savez déjà. Sinon, lançons-nous dans les explications!

Little Snitch, pour quoi faire ?

Little Snitch est un firewall inversé si je puis dire. En effet, au-lieu de protéger votre ordinateur des intrusions malveillantes (connexions non autorisées) depuis l’extérieur (Internet) vers votre ordinateur, il va vous protéger des connexions non autorisés depuis votre ordinateur vers l’extérieur (Internet).

En effet, aujourd’hui, dans la plupart des cas votre ordinateur est connecté de façon permanente à Internet. Cette connexion a été mise à profit par les développeurs logiciels pour offrir des fonctionnalités nouvelles (ex : mise à l’heure automatique via un serveur centralisé) ou automatiser des taches (ex : vérification des mises à jour). Dans la plupart des cas, une connexion est établie avec un serveur distant et des informations sont échangées. Si, au départ, ces connexions pouvaient être contrôlées par l’utilisateur via une case à cocher dans les préférences logicielles, rapidement cette possibilité a disparu et les échanges avec l’extérieur se sont multipliés pour votre bien.

Personnellement, je trouve inacceptable qu’un logiciel envoie des informations qui peuvent être confidentielles ou privées sans mon autorisation ni même sans que j’en sois informé !

L’éditeur veut savoir si sa base utilisateur a des problèmes avec son logiciel ? Ils veulent savoir quelle est la configuration standard utilisée ? Avoir des rapports d’erreur ? S’assurer que leur client est toujours à jour ?

Soit, qu’ils donnent la possibilité à l’utilisateur de contribuer volontairement ou non mais en aucun cas qu’ils s’auto-attribuent le droit de vous espionner !

Que diriez-vous si vous appreniez qu’il y a un mouchard dans la dernière voiture que vous venez d’acheter et qui envoie sur une base régulière au constructeur votre utilisation de la voiture (trajets, coordonnées gps, fonctions utilisées, comportement routier…) ?

Avec Little Snitch, vous vous réappropriez le contrôle de ce que vous envoyez ou non !

Comment ça marche ?

Je ne vais pas revenir en détail sur l’interface et le fonctionnement qui ont été détaillé dans les articles précédents mais plutôt souligner les améliorations principales :

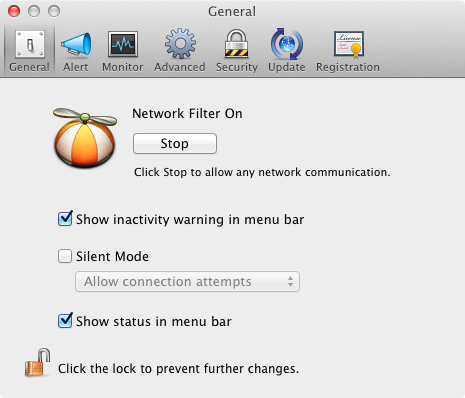

- Des préférences enrichies avec notamment un mode silencieux quant on ne veut pas approuver une connexion toutes les 5 secondes

- Des règles paramétrables en fonction d’un profil d’utilisation (A la maison, en déplacement…)

- Désormais, l’éditeur revendique l’ajout du contrôle des connexions entrantes (comme un firewall) mais je n’ai pas testé ce point

- Enfin des informations sur la signification de la connexion!

Je vous laisse cliquer sur la capture d’écran pour apprécier la nette amélioration de l’interface de configuration des connexions qui devient une application à part entière.

En note, on a enfin une explication intelligible du processus, ici, XProtectUpdater qui sert à télécharger les signatures de malware pour la protection intégrée au Mac. De la même façon, cela permet de savoir que PubSubAgent permet de mettre à jour les flux RSS de Safari

Les préférences se sont enrichies mais restent très claires et fonctionnelles

Est-ce utile ?

Mais, me direz-vous, est-ce bien utile ?

Car enfin, à part les logiciels malveillants ou piratés, n’y-a-t-il pas très peu de logiciels qui envoient des informations contre mon gré ? Et même s’ils sont nombreux, n’est-ce pas de l’information bénigne ?

Tout d’abord, il faut savoir que les logiciels qui envoient des informations sont extrêmement nombreux, cela va de Mac OS X d’Apple qui ne cesse d’essayer d’envoyer des informations à tous les éditeurs importants de logiciels.

À titre d’exemple, j’ai arrêté d’installer et d’utiliser les logiciels Google (Google Earth, Picasa, …) pour cette raison car un daemon très difficile à désactiver est installé pour espionner vos usages à l’insu de votre plein gré (la licence, que personne ne lit, précise ce droit d’espionnage). Il ne faut jamais oublier que « quand c’est Gratuit, c’est Vous le Produit ! ».

Pour l’aspect « bénin » des informations transmises, je vous laisse libre de vous positionner entre les deux extrêmes : paranoïaque ou naïf !

Quand je vois ce qu’une grande société comme Sony a été prête à faire pour espionner et contrôler ses clients au point de devoir les indemniser, je me dis que « Seuls les paranoïaques survivent »

Personnellement, j’ai fait le choix d’être paranoïaque et je ne le regrette pas puisque j’ai bloqué et je continue de bloquer des dizaines de connexions sortantes non désirées qui cherchent à envoyer la configuration de mon ordinateur, des données multiples (état de la mémoire, fichiers de logs…) ou, pire, des informations indéterminées sans mon consentement.

A titre d’exemple, voilà quelques connexions sortantes de Mac Os X (il y en a des dizaines du même acabit).

Énervant comme ITunes veut absolument se connecter à l’Itunes Store même si je ne le lance que pour écouter ma musique sans drm importée de mes disques!

On notera que l’alerte bénéficie de l’icone de l’application pour reconnaitre rapidement le suspect. S’il s’agit d’un processus système, l’icone sera celui du Terminal.

Autre amélioration, la demande est arrêtée automatiquement Terminated au bout d’un certain temps si vous ne répondez pas à la sollicitation.

Ici, Little Snitch intercepte la recherche de mises à jour logicielles (recherche que l’on peut désactiver dans les préfèrences de OS X)

Plus embêtant, une tentative d’envoi de données de diagnostic (vraisemblablement lié à un crash d’une application) alors même que j’ai refusé l’envoi dans les préférences de OS X

Notez qu’on peut avoir plus de détail sur l’origine de la connexion et sa destination. De même, un clic sur le ? nous renseignera sur le rôle de cette connexion s’il est officiellement connu

Pourquoi diable Quicklook veut-il envoyer quelque chose à Apple ?

Conclusion

On appréciera de pouvoir acheter le logiciel en dehors du Mac App Store même si pour certains cela représentera un inconvénient.

Comme tout logiciel de ce type, on ne peut pas être sûr qu’il intercepte 100% des flux sortants et on regrettera de ne pas avoir la possibilité d’examiner les données qui seront envoyées.

| Les points faibles | Les points forts |

|

|

Et vous, quel type de paranoïaque êtes-vous ?

, le 31.10.2012 à 02:16

J’ai acheté Little Snitch v1 en novembre 2004, et je ne l’ai jamais abandonné depuis. Indispensable pour tout utilisateur qui se préoccupe un tant soit peu de la diffusion de ses données personnelles sur Internet. Très pratique également pour diagnostiquer des problèmes applicatifs.

, le 31.10.2012 à 03:11

utilisateur satisfait de little snitch depuis longtemps, je suis passé sur la version 3: impossible de régler la note, ma visa card affiliée a une banque chinoise pose problème..je reviens donc sur la version 2 – dommage pour les développeurs de m’empercher de payer la version 3. cote pratique: software indispensable pour un peu plus de contrôle des infos qui “sortent” a l’insu de notre plein grès… Et je regrette qu’une chose: la non possibilité de voir “ce quoi qui a tenté de sortir” a notre insu… Un soft recommandé.

, le 31.10.2012 à 07:33

Complètement naïf et je cultive même cette naïveté, je ne suis plus jeune, et si je fais le bilan, ma naïveté m’a apporté bien plus qu’elle ne m’a très rarement mis en difficulté.

Bien avant l’informatique, j’étais pour que toutes les feuilles de salaires soient affichées sur un panneau. J’accueille parfois de parfaits inconnus pour dormir chez moi (couchsurfing), avec que de belles rencontres pour le moment, je hais les cravates, mais je cause quand même avec les personnes qui en portent ;-)

De plus, je ne cause pas du tout l’anglais et je pense que je n’arriverai jamais (en regardant tes exemples) à choisir si celui-ci il faut le laisser passer et si celui-là, au contraire, il faut absolument le neutraliser.

Voilà, je ne m’occupe absolument pas des données qui me sont “volées”, je sais que ça se passe et bien tant pis, on verra ! Je n’ai vraiment pas l’impression d’être plus la cible de “vendeurs” qu’un autre. J’ai certainement tort, mais ça me gonfle vraiment beaucoup de penser que tout le monde me veut du mal et que je dois donc me méfier de tous. Je le répète, je suis naïf, mais adulte et surtout pas une victime compatissante, essayez de m’appeler vers 19:00 pour une quelconque enquête, vous allez être rembarré fissa; en fait, j’assume totalement ma contradiction, vous pouvez m’emm…, mais discrètement s’il vous plait.

, le 31.10.2012 à 07:39

Je suis loin d’être un expert de ma propre sécurité, et je lis cet article avec un intérêt respectueux.

Une question à Guillôme : de quels ennuis informatiques, ou de quelles sollicitations d’achat d’un produit, de quelles invasions de pubs — que tu détestes comme tout le monde — as-tu été la victime à la suite d’informations transmises à des tiers (à ton sujet ou à propos de ton ordinateur), et qui, sans la protection offerte par ce logiciel, pourraient s’échapper de ta machine à l’insu de ton plein gré pour aller ailleurs se balader Dieu sait où ?

Pour le dire simplement : ton usage de Little Snitch est-il basé sur un principe intellectuel (je suis maître chez moi) ou aussi sur des ennuis et nuisances vécues que tu pourrais nous décrire un peu plus ?

Quant à moi, j’ai l’impression que je saurais, sans Little Snitch, rester raisonnable et me conduire en consommateur averti, et je n’ai pas trop de turpitudes ou faiblesses à cacher qui seraient susceptibles de me nuire si elles venaient à être connues du reste de la planète.

, le 31.10.2012 à 07:47

Merci pour cet article, Guillôme :)

Avec ce genre de logiciel, il faut préciser que c’est bien d’être un peu à l’aise avec l’informatique. Pas pour utiliser le soft en lui-même: il est très bien fait, mais pour comprendre ce que l’on fait… et, le jour où quelque chose ne fonctionne pas, se souvenir qu’on a bloqué tel ou tel accès il y a x mois.

Autre point: il ne faut pas non plus tomber dans la paranoïa dès qu’un soft fait une connection externe. Souvent, avec un peu (ou parfois beaucoup) de connaissances en informatique, on peut comprendre la raison de la connexion, alors qu’un “bleu” y verrait immédiatement une tentative d’espionnage.

Donc mon conseil: oui à Little Snitch, mais uniquement lorsqu’on a un peu de recul sur ce qu’il se passe sur sa machine :)

, le 31.10.2012 à 07:55

J’avais LittleSnitch en v2, et j’ai renoncé à acheter la 3.

Comme Philob, je ne suis pas vraiment un adepte du “tout cacher”. Pour prendre l’exemple “tarte à la crème” de la feuille de salaire, je ne vais peut-être pas l’afficher, mais je considère que celui qui s’abaisserait à faire les poubelles pour la trouver serait ridicule… pour simplement constater que mon salaire est banal!

Guillôme, entièrement de ton avis quant au critère bon-mauvais éditeur, le pire pour moi étant Parallels: mise-à-jour annuelle à 49€ (pour un logiciel vendu à 79€), support difficile à atteindre et discrimination tarifaire entre monnaies. Heureusement pour eux, le logiciel est pour l’instant encore le meilleur de sa classe, bien que talonné par VMWare Fusion.

, le 31.10.2012 à 08:41

Et pourtant, c’est la première des choses que font les détectives privés et surtout les spécialistes en usurpation d’identité et le système s’accélère avec la facilité d’internet. Ton salaire, ils s’en foutent, mais c’est un bon début pour ouvrir des comptes avec une identité réelle donc facilement vérifiable par une banque.

personnellement, j’inverserai la question de plusieurs commentaires :

Si c’est si inutile et anodin que cela, demandez vous pourquoi de plus en plus d’éditeurs mettent des mouchards dans leurs logiciels et pourquoi cela n’apparait pas, ni dans les logs, ni dans les notices utilisateurs en dehors de la sacro sainte excuse de la licence?

pourquoi je n’utilise pas littlesnitch sauf ponctuellement si je dois connecter l’ordinateur

Deux raisons à cela, je n’ai pas internet chez moi et les tests ne sont pas concluants.

lors d’une alerte, création d’une autorisation permanente par erreur. La désactivation de la règle puis sa destruction n’a rien changé, je n’ai plus jamais reçu d’alerte jusqu’à suppression/ré-installation du logiciel. Donc pour moi, j’en conclue que je n’étais plus protégé pour l’applicatif en cause.

, le 31.10.2012 à 09:26

Perso, je suis passé direct à la V3. j’aime bien contrôler les softs qui utilisent MON accès internet sans MON consentement. d’ailleurs, faudrait que je trouve son équivalent sans seven. si vous avez des noms, je suis tout ouïe.

, le 31.10.2012 à 09:37

Excellent soft que j’utilise depuis plusieurs années maintenant.

Une des belles nouveautés de cette version 3 c’est quand même le moniteur d’activité réseau qui se voit complètement refondu. Les informations sont bien plus complètes qu’avant et c’est un très bon outil pour monitorer les flux. Ca mériterait presque une ou deux captures dans l’article ;)

, le 31.10.2012 à 09:44

Un incontournable…

, le 31.10.2012 à 09:49

Le jour où je me suis vu répondre l’identification Apple spécifiée n’existe pas, je me suis dit qu’il fallait être vigilant. j’ai donc installé Little Snitch après quelques recherches. Je n’ai pas été ennuyé depuis. Je suis toutes les recommandations dispensées ça et là.

Il y a quelques semaines, je reçois via Little Snitch une demande de connexion de 212.7.208.65 que je refuse définitivement. Curieusement 2 jours après MacG annonce que c’est un cheval de Troie !! Merci Little Snitch

, le 31.10.2012 à 10:07

Pour info, il existe un autre logiciel équivalent qui s’appelle Hands Off! http://www.metakine.com/products/handsoff/ C’était un message à caractère informatif.

, le 31.10.2012 à 10:08

Hands off est, à mon sens, plus compliqué à mettre en oeuvre, moins convivial.

, le 31.10.2012 à 10:18

Indispensable, je l’utilise depuis des années, le système d’autorisation à la volée est très facile à utiliser, sans être spécialiste on sait grâce au contexte si la connexion est justifiée ou non, très souvent il suffit d’autoriser pour la session.

, le 31.10.2012 à 11:03

Mieux vaut un logiciel qui fait peu mais bien que l’inverse. Si tu veux entrer dans les détails de ce qui passe, il y a des analyseurs de paquets, tels que Wireshark ou, plus “grand public”, CocoaPacketAnalyzer (les deux étant gratuits).

, le 31.10.2012 à 11:04

«Et vous, quel type de paranoïaque êtes-vous ?» Paranoïaque Ceinture & bretelles ;-) Et encore… les jours où je suis naïf !

, le 31.10.2012 à 11:05

J’ai LittleSnitch depuis octobre 2010. J’en suis très satisfait. Je le recommande.

, le 31.10.2012 à 11:35

Je l’utilise aussi depuis longtemps. C’est un bon petit firewall complémentaire qui ne sera pas vital à tout le monde. Il m’est arrivé de bloquer des connections en particulier de logiciels qui n’ont aucune raison de se connecter à Internet. Ce qui est bien c’est que l’on peut repérer où se connecte le logiciel et quels ports il utilise. Avec les connaissances techniques nécessaire on voit vite ce que l’on peut bloquer.

Outre l’aspect sécurité, il m’a déjà servi à decouvrir quelle application consommait tout ma bande passante. A la maison c’est pas très grave mais quand on utilise une connection mobile, c’est assez précieux. On est parfois étonné de la consommation réseau de certaines applications même anodines.

, le 31.10.2012 à 16:41

Merci pour vos commentaires et votre enthousiasme :)

Je pense qu’il y a une confusion entre confidentialité et vie privée.

Mon salaire, ma date de naissance ou mes hobbies ne sont pas des informations confidentielles (mes amis, ma famille… les connaissent et je ne cherche pas à les cacher) mais des informations privées (qui n’ont donc pas nature à être partagées avec tous).

Mes informations sur mon ordinateur ne sont pas confidentielles, elles sont privées et à ce titre je n’ai pas envie que l’on collecte des informations me concernant sans mon accord.

Comme je l’ai mentionné, j’ai découvert avec LittleSnitch que les applications Google installaient un Daemon au démarrage (cela prends de la mémoire et est source de plantage sans même parler des informations transmises à mon insu!).

Ysengrain donne plus loin un exemple concret de protection dont il a bénéficié vis à vis d’un cheval de troie qui a sévit récemment ;)

Ensuite, cela me permet de bloquer tous les envois non souhaités (la nuisance en retour étant difficilement mesurable puisque souvent les données servent à alimenter des régies marketing mais disons que cela peut impacter fortement à la baisse le spam, la publicité ciblée dans ton navigateur internet…).

De façon plus anecdotique, utiliser LittleSnitch est pratique dans certains cas comme pour jouer à Starcraft 2 Off Line sans débrancher son Internet ;)

, le 31.10.2012 à 17:39

Souvent, on reçoit des emails nous invitant à fournir 10 adresses emails valides pour se voir offrir une bouteille de (mauvais) champagne ou autre. Certains se laissent avoir en n’y voyant rien de mal. Et le tord qu’ils causent est dilué dans les 11 contacts fournis (le leur + les 10 autres).

Bref qui vous dit que les informations collectées sur votre ordinateur de vous causeront des tords qu’à vous ? C’est là toute l’ingéniosité de ce système à mon avis.

Sinon, j’avais installé LittleSnitch il y a des années en test, mais je ne l’avais pas gardé, j’avais trouvé le paramétrage trop fastidieux. J’ai 2 Macs, pourrai-je facilement partager les paramétrages entre mes 2 machines ? Si j’accepte une connexion sur l’un, en interdit une autre sur l’autre, y a t’il moyen de partager ces infos ?

Merci pour l’article.

, le 31.10.2012 à 17:46

J’utilise et je recommande aussi.

, le 31.10.2012 à 18:38

Un soft que j’apprécie, car il permet, aussi, de faire des choix beaucoup plus importants qu’il n’y parait.

Un test assez parlant consiste à comparer les connexions sortantes entre Chromium et Google Chrome … Considérant qu’on a le même “service”, ça laisse rêveur ! Comme s’il suffisait de quelques lettres pour changer de paradigme !

, le 31.10.2012 à 19:39

Je viens de m’apercevoir que je l’ai payé pour la première fois en septembre 2005. J’en suis à la 3.0 mais je crois que je l’utilisais depuis la 1.2 par la grâce de “Serial Box” (j’ai honte).

Un intérêt qui se défend : utiliser Little Snitch pour empêcher certains logiciels piratés (en cours d’essai) pour éviter que ceux-ci ne fassent du “Phone Home”.

De toute façon, je suis d’accord avec Sébastien Pennec, Guillôme et Alain, Little Snitch est un indispensable.

, le 31.10.2012 à 20:24

Alors ça Guillôme, venant de toi, c’est génial!:-)))))

Je l’avais installé, et au final, pour qu’il ne m’ennuie pas, je laissais tout passer…

Mais bon, ça fait envie!

, le 31.10.2012 à 20:32

Bonjour à tous,

Pour ma part, j’utilise depuis des années le gros concurrent qui s’appelait NetBarrier et qui depuis quelques années s’appelle VirusBarrier, après un regroupement des deux logiciels en un. Incroyable le nombre de connexions qu’on découvre avec ce type de logiciel.

Philippe

, le 01.11.2012 à 13:42

Finalement, Guillôme, avec vous un mauvais éditeur comme Apple peut continuer à l’être, puisque vous continuez malgré tout à demeurer son client. :p

Il est vrai que contrairement à un “simple” logiciel, le court support de chaque version de Mac OS X est vraiment problématique, car vouloir rester à jour au niveau de l’OS a généralement des conséquences en cascade (logiciels qui deviennent incompatibles et qu’il faut mettre à jour parfois d’une manière payante, périphériques qui ne fonctionnent plus, quand ce n’est pas carrément le Mac qui se retrouve lui-même incompatible).

Pour en revenir à Little Snitch, je l’utilise depuis plusieurs années et je reconnais qu’il y a surtout un aspect psychologique en ce qui me concerne. En réalité, il est souvent difficile de juger de la pertinence de bloquer ou non telle demande de connexion sortante, d’autant que (comme vous le dites à la fin de votre article) on ne sait pas quelles sont les informations qui vont être transmises via ces demandes.

Bref, avec LS on sait quand il y a des connexions sortantes, que ces connexions ne pourront plus se faire “en douce” (même si comme vous le dites on est jamais absolument sûr que 100 % des connexions sortantes soient interceptées), et que l’on peut les bloquer. Mais pour le reste, choisir d’accepter ou de bloquer telle ou telle connexion, c’est une autre paire de manche. Mais bon, je me dis que c’est toujours mieux que rien, on garde un très relatif contrôle sur son environnement informatique, ou à minima on prend conscience qu’il y a des flux qui demandent à partir vers l’extérieur.

, le 01.11.2012 à 18:44

Je l’utilise aussi depuis que je l’ai trouvé dans un Bundle, bien pratique pour voir à quel point Google Chrome passe son temps à essayer de se connecter alors que je ne le lance qu’une ou deux fois par an (peut–être justement pour ça).

Par contre, j’ai entendu dire que les softs de la daube se connectaient malgré lui (de toute façon, je n’en utilise pas, même l’ail troume, pourtant, j’adore l’ail ;o).

z (l’idéal, pour être bien sûr, c’est de débrancher l’ethernet, je répêêêêêêêêêêête : de toute façon, internet, ça ne sert pas à grand chose…)

, le 01.11.2012 à 19:02

tiens. en passant, une mise à jour est arrivé pour little snitch. on passe en 3.01 et une béta dispo en 3.02

, le 01.11.2012 à 19:50

Oui Little Snitch est un presque indispensable :) J’ai une ancienne version Es-ce que la version 3 fonctionne sous: 10.6.8 ?

, le 03.11.2012 à 19:36

Bon soft. Je l’ai acheter il y a à peine 3 mois (apres quelques mois/années d’usage d’une version crackée)

J’aime bien cette idée de prix réduit pour les mises a jour majeure, pour augmenter le nombre de licences … bref, on adapte facilement sa licence.

On va pas non plus mentir aux néophytes de Little Snitch, Ca sert énormément (pas que mais …) a faire tournée des applis piratés et les empêchant d’établir une connexion avec les serveurs d’authentification ou de mise a jour. En gros … payer quelques euros pour avoir la paix ensuite …

, le 25.01.2015 à 10:19

Bonjour à tous, plus de 2 ans après le dernier message, un newbee de 66 piges vient d’acheter la version 3.5 pour Yosemite. Vu la complexité concernant le filtrage des demandes de connexions pour les non initiés, je me demandais si un fin connaisseur ne pourrait pas avoir l’idée de créer une liste non exhaustive mais explicative des connexions à interdire et, bien sur, la raison de cette suggestion d’interdiction (phrase à la Marcel PROUST…).

svp, ne me flinguez pas tout de suite pour avoir demandé ça.

En tout cas merci à tous.

, le 18.12.2016 à 19:52

UP

Idem

Merci

, le 24.12.2016 à 15:03

Bonjour à tous,

Bien que vieux, l’article reste d’actualité.

Vis à vis de cette question du filtrage, ma réponse serait plutôt du genre, si vous ne comprenez pas la demande alors REFUSEZ-LA!

Au pire, si un logiciel ne fonctionne pas car il a besoin d’une autorisation sur une connexion entrante, vous aurez toujours le loisir d’aller désactiver l’interdiction dans l’interface des connexions autorisées ou non de littlesnitch ;)

Enfin, sur la boite de dialogue de LittleSnitch, vous pouvez cliquer sur le « ? » et activer l’interrogation sur le service pour savoir ce que signifie cette demande de connexion et si vous prenez un risque à l’autoriser…

En espérant que cela vous aide à y voir plus clair ;)