Si vous lisez cuk.ch, vous avez une connexion à Internet. Votre ordinateur est donc connecté à un réseau. Savez-vous réellement tous ce qui se passe sur ce réseau? Honnêtement, connaissez-vous exactement ce que chaque paquet sortant envoie sur le réseau?

Évidemment, la réponse est non pour la grande majorité d’entre nous tous.

C’est de ce constat, et de l’affaire que nous avons pu vivre ces derniers temps (par ici) qu’est partie l’idée de proposer à nos lecteurs le test d’un logiciel qui serait apte à protéger l’utilisateur. Non pas simplement et uniquement contre d’éventuels hackers (il faut bien avouer que la plupart d’entre nous n’a pas grand-chose à craindre de ce côté-là) mais aussi de logiciels qui se serviraient dans les données personnelles sans en demander la permission.

Voici donc NetBarrier.

![]()

Présentation

Ce logiciel se définit comme « la solution de sécurité pour les ordinateurs fonctionnant sous Mac OS X ». Notez qu’une version du logiciel existe pour Mac OS 9, mais je me suis contenté d’explorer la version pour le système X.

NetBarrier propose à l’utilisateur trois lignes de défense qui vont protéger ses données et sa machine d’attaques extérieures, ou d’intrusions diverses.

Tout d’abord le Firewall. Il va filtrer les données à l’entrée et à la sortie de la machine. Il est proposé avec 4 configurations prédéfinies, une mode sans restriction aucune et un mode de personnalisation.

Vient ensuite la fonction Antivandal, qui va surveiller l’activité réseau de la machine, afin d’avertir l’utilisateur et proposer des solutions en cas d’attaque. La Stop-List et le groupe de confiance sont deux exemples de solutions proposées. En bref: dans le premier les serveurs sont automatiquement bloqués et dans le second ne le sont jamais. J’y reviendrai.

Enfin le Filtre de données. Cette fonctionnalité permet à l’utilisateur de définir des informations qui seront protégées et qui ne pourront pas sortir de l’ordinateur. Vos noms, email, numéro de carte de crédit sont autant d’informations qui seront bloquées si un paquet sortant les contient.

Le manuel de NetBarrier se veut légèrement alarmiste, mais explique en détail ce que fait le logiciel et comment le configurer. Un excellent point! L’auteur se permet même un petit passage humoristique (volontaire ou non?) que je ne résiste pas à vous proposer, tel quel:

« On dit que le seul ordinateur qui soit totalement en sécurité est celui qui est éteint et débranché, enfermé dans un coffre-fort recouvert de titane, enterré dans un bunker en béton et entouré de gaz neurotoxique et de gardes armés jusqu'aux dents. Évidemment, ce n'est pas très pratique : si vous avez un ordinateur, vous voulez l'utiliser. »

Ils en rajoutent un peu là… non?

Installation

Le logiciel se présente sous forme d’une image disque, qui contient un installeur. Un double-clic sur son icône vous demandera vos données d’administrateur et installera le logiciel.

Au lancement, vous serez mis face à une fenêtre qui vous proposera soit d’entrer vos noms, société et numéro de série, soit d’utiliser le mode d’évaluation du logiciel.

Dans ce dernier mode, NetBarrier fonctionnera les 60 premières minutes de chaque démarrage. Cette période écoulée, un message vous avertira alors que le logiciel sera désactivé jusqu’au démarrage suivant.

En première ligne de défense: le Firewall

Ce module possède 6 réglages différents. Chacun propose une protection différente, suivant l’utilisation de la machine sur le réseau. Le 6ème est un mode dit avancé qui permet à l’utilisateur d’établir lui-même le style de protection.

Le premier mode est « sans restriction ». L’utilisation de la machine avec ou sans NetBarrier est alors exactement la même.

Vient ensuite le mode « déconnexion réseau ». Comme son nom l’indique, il empêche tout échange entre la machine et un réseau TCP/IP, local ou extérieur.

Le mode « client, serveur local » permet à la machine de se connecter en tant que client sur le réseau Internet, et d’agir en tant que serveur sur un réseau local. Si une machine est utilisée comme passerelle Internet dans un réseau local, ce mode est tout indiqué.

Le mode « serveur » protège la machine en tant que serveur. Le firewall empêche dont toute connexion de la machine en mode client sur un réseau.

Le mode « client » permet à la machine de se connecter à Internet en tant que client mais toutes les fonctions de service sont alors coupées.

Enfin, le « mode avancé » laisse l’utilisateur accéder aux fonctionnalités de paramétrage des règles du firewall. Ce mode est avant tout conseillé aux administrateurs de réseau, j’y reviendrais plus loin dans le test.

L’historique

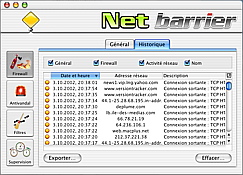

NetBarrier va également garder en mémoire chaque connexion établie depuis et vers la machine. Un signet Historique permet d’afficher ceci:

L’utilisateur peut alors choisir quel genre d’activité est enregistrée par l’historique. Sur le haut de la fenêtre figurent 4 cases à cocher, suivant que l’on souhaite telles ou telles informations.

Case Général: Les informations affichées sont alors les activités de NetBarrier, tels les démarrages et les alertes.

Case Firewall: L’historique contient alors toutes les activités du firewall, selon le mode sélectionné.

Case Activité Réseau: cocher cette case ajoute à l’historique toutes les connexions établies depuis et vers la machine. Sites Web, serveurs mail, on obtient alors une liste des machines auxquelles l’ordinateur s’est connecté.

Une dernière case Nom permet de résoudre les noms de domaines, et donc de passer des adresses IP mémorisées vers des adresses Web comme nous y sommes habitués. Cette fonction est très utile pour lire plus facilement l’historique. Il est en effet plus facile de s’y retrouver au milieu de noms de serveurs que d’adresses IP.

Les informations contenues dans l’historique peuvent êtres triés selon les colonnes, qui peuvent, elles, être ordonnées selon les préférences de l’utilisateur.

On peut regretter ici que la fenêtre principale de NetBarrier ne puisse pas être redimensionnée. Les informations de la colonne Description sont souvent telles que la fenêtre est trop petite pour afficher de front l’heure et la date, l’adresse IP et la description d’une connexion. On peut tout de même, via le menu Fenêtre, afficher à part l’historique et redimensionner cette nouvelle fenêtre.

Pour une meilleure lecture, les activités sont reconnaissables facilement grâce à leurs icônes. Les icônes vertes indiquent des activités de la catégorie Général, les icônes de couleur jaunes indiquent les activités du firewall et les rouges les activités de la catégorie Activité réseau.

À noter que chaque ligne de l’historique peut être sélectionnée et copiée/collée dans une autre application. Un glisser/déposer fera tout aussi bien l’affaire.

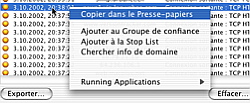

Un menu contextuel peut apparaître, suite à un clic-droite ou un ctrl-clic sur un membre de l’historique. Depuis ce menu, il est alors possible de copier l’entrée de l’historique, mais aussi de l’ajouter soit dans la Stop-List soit dans le groupe de confiance. Un dernier item permet, dans ce menu, de rechercher des informations sur le domaine correspondant.

Toutes les données contenues dans l’historique sont exportables en deux format, texte et HTML. Dans les préférences du logiciel, on peut configurer la fréquence d’exportation automatique, le format ainsi que le dossier où les fichiers exportés seront enregistrés.

Mode avancé du firewall

Au delà de la configuration de base discutée plus haut, le mode avancé permet un réglage plus précis du firewall.

Les règles que l’utilisateur peut créer fonctionnent avec des sources, des destinations et des services au choix. Notez bien que ce mode est plutôt destiné aux administrateurs de réseau qu’à l’utilisateur lambda.

Pour ajouter des règles, deux possibilités s’offrent à l’utilisateur. Soit ajouter directement des sets prédéfinis qui correspondent à certaines applications telles File Maker, les services FTP ou encore… Napster. L’ajout se fait alors grâce au bouton Ajouter Set… et il en reste plus qu’à définir l’ordre de priorité des règles, simplement en les glissant dans le fenêtre vers la position voulue.

Il est aussi possible de créer soi-même ses règles, dont le nombre est illimité. Le bouton Ajouter… affiche cette fenêtre:

La première chose à entrer est le nom de la règle. Au même endroit, son activation ainsi que l’option de tracer la règle ou non doivent être sélectionnées. Si cette option est choisie, une entrée dans l’historique se fera à chaque fois que la règle agit. La case Arrêter le filtrage est également active dans ce cas. Cette fonctionnalité permet de ne pas vérifier les règles suivant la règle en cours.

Les règles se définissent par quatre éléments:

Les sources

La source est l’entité qui envoie les données. Il existe quatre sources par défaut dans NetBarrier. Elles sont assez évidentes pour ne pas avoir besoin d’explications:

• Mon Macintosh

• Réseau local

• Réseau Airport

• Internet

De nouvelles sources sont possibles, par exemple pour spécifier un certain groupe de machines dans un réseau. Le choix Ajouter un réseau dans le menu des sources fera alors apparaître la fenêtre suivante:

Le nom de la source doit alors être entré.

Pour spécifier la source, l’utilisateur peut soit entrer directement l’adresse d’une machine, soit d’un réseau, soit d’un intervalle.

Il s’agit là d’adresses IP qui formeront la source en question. Il peut y avoir plusieurs segments dans une même source, grâce au bouton comportant le signe +.

Les destinations

Il s’agit ici de l’entité qui reçoit les données. Les quatre entités qui figuraient dans les sources par défaut sont proposées ici. Par la même opération que pour les sources, il est possible d’ajouter une destination.

Les services

De nombreux services sont inclus par défaut avec NetBarrier.

Quatre services regroupent plusieurs applications. Ce sont les services de Web, Mail, FTP et l’option Tous. Les autres services sont appliqués à des logiciels spécifiques.

Il est également possible d’ajouter des services. Grâce au choix Ajouter un service, en bas du menu des services, l’utilisateur peut alors créer un service par une opération proche de celle que j’ai détaillée plus haut. Mais cette fois, ce ne sont plus des adresses IP que l’utilisateur va sélectionner mais des ports ou des types, qui sont utilisés par l’application pour qui doit correspondre le service. Un port (un type), ou un intervalle de ports (de types) sont alors sélectionnables.

Une fois la règle établie, il ne reste plus qu’à ordonner à NetBarrier d’accepter ou de refuser les connexions qui correspondront à cette règle.

Il est important de noter que certains logiciels utilisent le même port que d’autres. Il faut donc faire preuve de beaucoup de prudence lorsque l’on crée soi-même des règles.

Deuxième ligne de défense: Antivandal

Ce module surveille les données entrantes et sortantes, à la recherche de signes d’intrusions. Comme pour les autres modules, NetBarrier n’a pas besoin d’être lancé pour agir. Ici, le logiciel fera apparaître une alerte s’il trouve des données suspectes.

Parmi les options disponibles, l’utilisateur peut choisir:

• Arrêter les protocoles inconnus: grâce à cette fonction, seuls les protocoles qui correspondent à une utilisation habituelle de la machine seront admis.

• Protéger contre les attaques Pings: les pings sont en fait des petits paquets qui sont envoyés d’une machine vers une autre pour, par exemple, vérifier si la machine-cible est online. Ces pings sont envoyés par nombre de dix par défaut sur nombre de logiciels d’administration réseau. Si un nombre trop grand de pings est envoyé vers la machine protégée par NetBarrier, l’expéditeur sera bloqué.

• Protéger contre les ports scans: cette fonction bloquera toute tentative d’observation des ports ouverts.

• Protéger contre le SYN flooding: si cette fonction est activée, NetBarrier limitera automatiquement les connexion ouvertes afin de limiter le risque d’attaque par engorgement de la bande passante.

• Protéger des tentatives d’intrusion: cette fonction fait apparaître une alerte lorsque 3 tentatives incorrectes sont enregistrées lors de l’entrée d’un mot de passe. Si vous utilisez votre machine comme serveur FTP, par exemple, cette fonction s’avère très utile.

• Ne pas répondre aux pings: avec cette fonction activée, la machine protégée est invisible sur un réseau local ou sur Internet. Il ne faut pas pour autant se leurrer : toute demande effectuée depuis la machine porte l’adresse IP et sera donc identifiable par l’hôte avec lequel on communique.

• Autoriser le mode PORT: si cette case est cochée, les transferts FTP seront tout de même autorisée dans le cas où le firewall est en mode « client seulement ».

• Détecter les attaques IIS: cette fonction permet d’éviter les attaques de refus de services, qui sont tristement célèbres, dans le cas où la machine est utilisée comme serveur Web.

Un dernier réglage permet de spécifier la sensibilité de la fonction contre les attaques pings. Si l’utilisateur reçoit beaucoup d’alertes, il peut baisser le niveau maximum de pings que NetBarrier accepte sans l’alerter. Si la connexion se fait par câble, par exemple, le prestataire ping forcément la machine de temps à autre. D’autres pings non agressifs peuvent êtres reçus dans la situation d’un réseau interne d’une société.

Pour lire la suite de l'article, veuillez cliquer ici. Merci!

, le 09.10.2002 à 01:05

LOL !!!!!

Se proteger de Proteron par NetBarrier … mouarf … ce firewall fais de meme.

La liste des logiciels qui vous epi est longue !

Il y a aussi PitBull Pro … et j’en passe …

mais ce proteger de ca avec netbarrier (qui fait de meme c’est fun !) lui meme … lol.

, le 09.10.2002 à 10:20

Khertan.

Vous lancez des accusations assez importantes… Expliquez moi où NetBarrier viole mon intimité…

Enfin, le logiciel n’est pas censé rendre votre machine à 100% protégée… Le passage cité du mode d’emploi de NetBarrier l’explique d’ailleurs bien… Mais il fait un excellent travail tout de même!

, le 10.10.2002 à 15:58

Je m’explique … le logiciel de Proteron envoie le numero de serie au developper …

NetBarrier fais de meme …

, le 10.10.2002 à 16:35

Khertan:

Sauf erreur, NetBarrier ne vient pas vous faire des menaces comme le fait proteron. Il nous dit juste que le mot de passe n’est pas accepté, ce qui est tout à fait normal

, le 10.10.2002 à 17:59

Exact, Noé…

Khertan, avez-vous des preuves de ce que vous avancez? Sur quoi vous basez vous? Je ne peux être de votre avis sans un argument plus sérieux que "c’est des méchants ils s’envoient le numéro de série"

, le 10.10.2002 à 19:19

Khertan,

Après un échange d’email avec la direction de Intego, je suis en mesure de préciser quelques points:

1. NetBarrier ne piège pas l’utilisateur comme le faisait le logiciel de Proteron. Je ne vais évidemment pas vous expliquer ici la statégie de défence d’Intego, mais en aucun cas la shpère privée de l’utilisateur n’est violée.

2. Certaines informations sont utilisées par le module de mise à jour. Étant donné que celui-ci est composé d’éléments sujets à abonnements (mise à jour des définitions pour VirusBarrier ou listes de sites interdits pour ContentBarrier), il est normal que chaque utilisateur soit identifié grâce au nom qu’il fournit dans le panneau de préférences système, pour que personne ne puisse profiter de son abonnement à sa place.

, le 10.10.2002 à 19:23

Sebastion : " Khertan, avez-vous des preuves de ce que vous avancez? Sur quoi vous basez vous? Je ne peux être de votre avis sans un argument plus sérieux que "c’est des méchants ils s’envoient le numéro de série"

Sebastien, je crois avoir compris.

Quand on installe netBarrier, effectivement, le numéro de série est expédié à Intego. Si ce numéro est installé deux fois, bon, Intego laisse courrir… une version de NetBarrier sur la machine du bureau et de la maison, pourquoi pas… du moment que l’usage n’est pas simultané.

Mais au delà, quand ce numéro est "trop" utilisé, Intego le grille…

, le 10.10.2002 à 19:59

an7re,

Ce n’est pas exactement ça, mais c’est pas loin… dans tous les cas, je peux affirmer qu’aucune violation de la sphère privée n’est fait par Intego.

Et, après tout, il ne vont tout de même pas faire exactement ce contre lequel leur logiciel est fait… :-) Ce sont des gens honnêtes, qui protègent leur travail, c’est tout…

, le 11.10.2002 à 10:11

Sebastien,

je ne conteste pas ce que fait intego :-) Bien au contraire.

Evidemment, je comprends que ces pratiques peuvent déranger ceux qui préfèrent des produits echappés d’un CD (d’un camion, cela fait un peu tâche :-)

, le 11.10.2002 à 10:15

Euh… quelqu’un peux m’expliquer ce que veux dire "LOL" que je vois ecrit en caps, en minuscules… Soit ce n’est qu’une nième faute de saisie dans des contributions qui sont passablement mal orthographiées (Aie : …je ne jette la pierre à personne, nous prenons tous peu de temps pour rédiger nos contributions respectives :-), soit c’est une expression que le viellard chenu que je suis n’a pas encore décrypté 8->

, le 11.10.2002 à 16:33

An7re:

c’est comme mrd (mort de rire)

, le 11.10.2002 à 21:27

Merci Noé :-) Je n’ai pas encore la culture SMS… Cela va venir.

, le 13.10.2002 à 22:40

Je ne sais pas si ils envoient de courrier de menace … mais il envoie bien le numéro de serie à chaque usage.

Mais je ne suis pas contre l’envoie et la verification de numéro de serie … mais bon il pourrait tout de meme prévenir. (intego le fait peut etre je sais pas je n’utilise plus leur logiciel depuis MacOS X et son firewall integré.)

, le 14.10.2002 à 13:31

Khertan,

Ils n’envoient (évidemment!) pas de courriers de menaces.

"… mais bon il pourrait tout de meme prévenir. (intego le fait peut etre je sais pas je n’utilise plus leur logiciel depuis MacOS X et son firewall integré.) "

Intego ne fait rien dans le dos de l’utilisateur… et n’a donc pas à prévenir de quoi que se soit, puisque l’utilisateur est au courant de tout ce que le logiciel fait sur la machine.

, le 14.10.2002 à 20:28

De toute facon je ne fais confiance qu’au logiciel en open source … !

, le 15.10.2002 à 10:55

Khertan,

Quelle belle façon d’argumenter votre avis… changer de sujet…

Entre nous, croyez vous vraiment que les logiciels open source sont automatiquement developpés par des gens honnêtes? Des gens du style de Proteron sont sans doute tout aussi nombreux dans le monde open source dans dans le reste du monde…

Et si vous pouvez vous permettre, grâce à vos connaissances et à beaucoup de temps libre, d’explorer l’entier du code d’un logiciel juste pour être sûr qu’il ne va pas vous voler d’information privée, tous les utilisateurs ne le peuvent peut-être pas… ou ne le veulent peut-être pas!

Pour ma part, c’est absolument exclu! Je n’ai pas de temps à perdre à cela…

, le 23.05.2003 à 15:43

Nan, mais je n'utilise que des logiciels open source, mais il est assez rapide de voir si il ya tentative de communication a l'exterieur avec un firewall comme ipfw … (dont vous aurez analyser tout le code source au préalable :) )